Enquêteur chevronné et particulièrement investi dans la résolution des cold cases, Raphael Nedilko voit en la matière « une équation à trois inconnues : un dossier complexe, une famille dans l’incompréhension et une institution globalement sourde malgré d’évidentes bonnes volontés individuelles »[1]

C’est un résumé parfait d’une problématique qui continue de susciter des questions aujourd’hui. Les victimes et la justice entretiennent trop souvent entre elles des relations aussi difficiles que l’affaire elle-même. Les premières ne comprennent pas l’incapacité à solutionner le crime ou la disparition et n’y voient que la manifestation de carences injustifiables. Prise par des contentieux massifs et urgents, la seconde se reconnaît inapte à consacrer du temps à des dossiers anciens, certes graves, mais moribonds à ses yeux. Elle plaidera le manque de moyens et une enquête initiale infructueuse qu’il sera vain de rouvrir.

Mais qu’en est-il de cette enquête par qui le scandale arrive ? N’est ce pas elle la fautive, qui plonge des familles dans le désespoir et l’indignation ? Et la réouverture du dossier ou sa relance exige-t-elle un traitement différent de l’affaire qui vise des faits anciens par définition ?

L’enquête criminelle initiale, une rigueur attendue

On le répète assez dans les écoles de police et à l’ENM : tout réside dans la qualité des investigations initiales. La vérité réside dans la rigueur des opérations de constatations et de recueil d’indices sur les lieux du crime. Elles sont nombreuses et quelquefois délicates à accomplir en raison de la configuration de la scène criminelle. Trois situations se rencontrent, de la plus simple à la plus complexe :

- La scène de crime se situe dans un espace clos, maison, appartement ou leurs dépendances. L’homicide y a été manifestement perpétré et le corps de la victime s’y trouve. Le périmètre est aisé à clôturer ce qui facilite largement le travail des enquêteurs. Un risque existe cependant. Des tiers ont pu pénétrer dans les lieux avant l’arrivée des enquêteurs : proches, voisins, services de secours etc.. Une éventuelle pollution de la scène de crime par ces derniers doit être envisagée.

- La scène de crime se situe sur la voie publique. La victime a été tuée dans la rue ou dans un véhicule (règlements de compte). Le périmètre est plus incertain et moins aisément délimitable. La recherche de traces et indices s’en ressent inévitablement. La présence de badauds est également de nature à gêner les investigations. Par ailleurs, l’événement peut générer des troubles à l’ordre public s’il a lieu dans une cité exposé aux violences urbaines.

- La scène de crime est incertaine ou mal définie. C’est la situation la plus délicate pour les enquêteurs. Le cadavre est découvert dans un espace naturel terrestre, forêt, bois, chemin de terre ou aquatique, mer, rivière, étang. La délimitation de la scène de crime est rendue complexe voire impossible (cadavre immergé). Par ailleurs, la présence du corps ne signifie pas que le meurtre a eu lieu à l’endroit de sa découverte. Il est à craindre en effet que les faits se soient produits ailleurs et que le ou les auteurs aient voulu se débarrasser de la victime. Cette configuration rend les investigations complexes surtout si la mort est ancienne.

La configuration des lieux a donc une incidence sur le déroulement des investigations. Quoi qu’il en soit, il est attendu du service d’enquête saisi la plus grande rigueur. On sait en effet que les premières constatations sont déterminantes et que tout manque, oubli ou négligence pèsera sur l’enquête. La manifestation de la vérité pourra s’en ressentir, les erreurs commises étant souvent irrémédiables.

Peut se poser aussi la question de l’incertitude des causes de la mort. Cette dernière peut être naturelle, accidentelle, criminelle ou consécutive à un acte suicidaire. Il n’est pas toujours simple de caractériser ab initio le décès. Une appréciation immédiate erronée est de nature à fausser gravement le raisonnement des enquêteurs et du parquetier. Partir sur la piste d’un suicide alors qu’il s’agit d’un homicide ou inversement est gravement préjudiciable. Une erreur d’analyse va conduire à des carences irréversibles ou au contraire à des actes inutiles et chronophages, alors que la célérité des investigations est une nécessité pour la préservation des preuves.

« L’élucidation d’un meurtre est une tâche prioritaire qui requiert une entente parfaite entre les enquêteurs et les magistrats. »

Jacques DALLEST

Observer attentivement les lieux de découverte du cadavre, procéder à des constatations complètes et rigoureuses, préserver les traces et indices, les recueillir avec soin et les conserver avec méthode, telles sont les préconisations fondamentales que les enquêteurs primo-intervenants se doivent de respecter.

Malheureusement, le manque d’effectif, une formation insuffisante, un matériel inadéquat, une désinvolture coupable, des erreurs graves, des certitudes dangereuses nuiront à l’enquête. Une enquête de voisinage insuffisante, des auditions trop rapides, des perquisitions non effectuées, des vérifications absentes participeront également de ces défaillances qui affecteront gravement les investigations menées.

Les magistrats doivent exercer pleinement les prérogatives qui sont les leurs dans la direction de l’enquête. Le procureur intervenant initialement et le juge d’instruction qui sera saisi ultérieurement du crime jouent à cet égard un rôle fondamental. L’absence de directives précises données aux enquêteurs ou un manque d’assiduité dans le suivi du dossier ne saurait être expliqué par une surcharge de travail. Certes, le magistrat pénaliste est avant tout un généraliste, assailli d’affaires urgentes et soumis à une forte pression du quotidien. Cependant, les affaires criminelles et à titre principal, les crimes de sang, exigent de sa part un complet investissement et une attention toute particulière à l’endroit des investigations diligentées par le service saisi. L’élucidation d’un meurtre est une tâche prioritaire qui requiert une entente parfaite entre les enquêteurs et les magistrats.

Cette rigueur professionnelle nécessaire ne peut faire fi des attentes des proches de la victime, cette famille frappée par un drame terrible et en plein désarroi. Désemparés, ces derniers s’en remettent à la justice. Ils espèrent une écoute qui est trop souvent insuffisante voire inexistante. Même constitués parties civiles, ils se plaignent unanimement d’être laissés dans l’ignorance des investigations et pire, de ne pas être reçus et entendus par le juge d’instruction. Rappelons que l’article 90-1 du code de procédure pénale oblige celui-ci à aviser la partie civile de l’état d’avancement de l’information tous les six mois. De plus, le même texte autorise les proches à être entendus par le juge tous les quatre mois, à leur demande expresse.

Malheureusement, ces dispositions tendent à être oubliées. Les avocats des parties civiles se doivent d’en demander l’application stricte et faire preuve de volontarisme en la matière. Peu d’entre eux finalement usent des facilités que la loi leur donne, se contentant d’attendre que le magistrat instructeur les convoque officiellement. C’est bien regrettable.

Le traitement judiciaire est-il fondamentalement différent lorsque le crime reste énigmatique ? De quels ressorts les enquêteurs et la justice disposent-ils pour investiguer sur ces affaires anciennes mais toujours douloureuses pour les proches ?

L’enquête « cold case », volontarisme et empathie exigées

La reprise d’une enquête criminelle ancienne est une affaire délicate, a fortiori, lorsque les faits n’ont pas été élucidés. Les errements antérieurs vont lourdement peser sur ceux qui ont pour mission de résoudre l’énigme. Des témoins oubliés, des perquisitions omises, des saisies négligées, des recherches techniques laissées de côté, une stratégie mal adaptée, un manque d’implication conduisent à l’impasse, cette voie sans issue dont il est difficile de sortir. Combien d’affaires mal traitées qui aboutiront à l’impunité des auteurs ? Et combien de meurtriers ou de violeurs ont-ils pu réitérer leur forfait faute d’avoir été confondus ?

La création du pôle des crimes séries ou non élucidés (PCSNE) installé au sein du tribunal judiciaire de Nanterre depuis le 1er mars 2022 est venu rebattre les cartes. Désormais, fort des dispositions pénales nouvelles introduites par la loi du 22 décembre 2021 (un titre XXV bis les énumère dans le code de procédure pénale), le traitement judiciaire des cold cases a pris un élan qu’on espère déterminant.

Ressortissent désormais à la compétence du pôle de Nanterre les crimes de sang et de sexe (meurtre, viol) ainsi que les enlèvements et séquestrations qui ont été commis ou sont susceptibles d’avoir été commis de manière répétée à des dates différentes par une même personne à l’encontre de différentes victimes ainsi que plus généralement les crimes dont l’auteur n’a pas pu être identifié plus de dix-huit mois après leur commission (article 706-106-1).

Les crimes en série et les crimes non élucidés ont donc vocation à être transmis à Nanterre quels que soient leur lieu de commission sur le territoire national.

Une formidable avancée, réclamée par les familles de victimes, qui est de nature à leur faire garder espoir en la justice ! Composé de parquetiers et de juges d’instruction spécialisés et motivés, le pôle de Nanterre met son énergie au seul traitement des cold cases, offrant par là des perspectives d’élucidation nouvelles. On sait en effet que, pris par les urgences pénales et des contentieux de masse, les magistrats généralistes ne peuvent consacrer qu’un temps réduit aux affaires anciennes fussent-elles criminelles. Les premières années de fonctionnement du pôle et quelques belles réussites montre l’intérêt d’une justice centrée sur cette thématique si particulière.

» Parallèlement, les procureurs généraux et les procureurs de la république auront à mettre en place une véritable mémoire criminelle leur permettant de connaître et suivre les affaires non résolues de leur ressort. «

Jacques DALLEST

Une véritable culture « cold cases » née de la loi nouvelle doit maintenant irriguer le corps judiciaire. Il est acquis en effet que le pôle de Nanterre n’aura pas la capacité matérielle de rassembler l’intégralité des crimes non résolus en France dont certains remontent à plus de quarante ans. Il est donc impératif que l’ensemble des procureurs de la république et des juges d’instruction en charge d’affaires criminelles se pénètrent de cette nouvelle dynamique vertueuse.

S’intéresser véritablement à ces affaires, construire une méthodologie de traitement adaptée et user de moyens modernes d’investigation (recours à l’intelligence artificielle), connaître et utiliser les nouvelles disciplines scientifiques (les sciences forensiques), se rapprocher des parties civiles et les écouter, apprendre à interroger un suspect (l’analyse comportementale peut les y aider), si nécessaire nouer des liens avec les partenaires étrangers, travailler avec les médias en tant que de besoin, autant d’axes d’effort qui doivent inspirer les magistrats en charge de cold cases.

Parallèlement, les procureurs généraux et les procureurs de la république auront à mettre en place une véritable mémoire criminelle leur permettant de connaître et suivre les affaires non résolues de leur ressort. Cette mémoire est largement méconnue dans les parquets. Prenant ses fonctions, un procureur ne trouvera pas sur son ordinateur la liste des affaires criminelles non élucidées en cours ou clôturées.

Cinq tableaux mériteraient d’être renseignés régulièrement dans les 91 parquets comptant un pôle criminel (sur 164 juridictions) : un état des meurtres contre X, un état des viols contre X, un état des enlèvements et séquestrations contre X, un état des découvertes de cadavres non identifiés (dont les enterrés sous X) ainsi qu’un état des disparitions inquiétantes. Ces tableaux seraient communiqués au procureur général (36 en France) qui organiserait de façon périodique des réunions d’évaluation et de suivi avec les procureurs concernés. Une mise en commun et des échanges du même type pourrait être également opérée au niveau interrégional (plusieurs cours d’appel) de façon à ce que chacun ait une vision panoramique des crimes et disparitions enregistrés dans ce vaste territoire. Qui peut penser qu’un criminel limite ses agissements à un ressort territorial ?

Une mémoire criminelle est indispensable pour mieux cerner la criminalité de sang et de sexe, la traiter avec davantage de pugnacité, répondre utilement aux attentes des proches et de leurs avocats et être à même de faire face aux sollicitations de la presse.

« On n’interroge pas un meurtrier présumé, peut-être sériel, comme on questionne un trafiquant de drogue ou un cambrioleur. »

Jacques DALLEST

Enquêter sérieusement sur un cold case, c’est aussi suivre les recommandations suivantes :

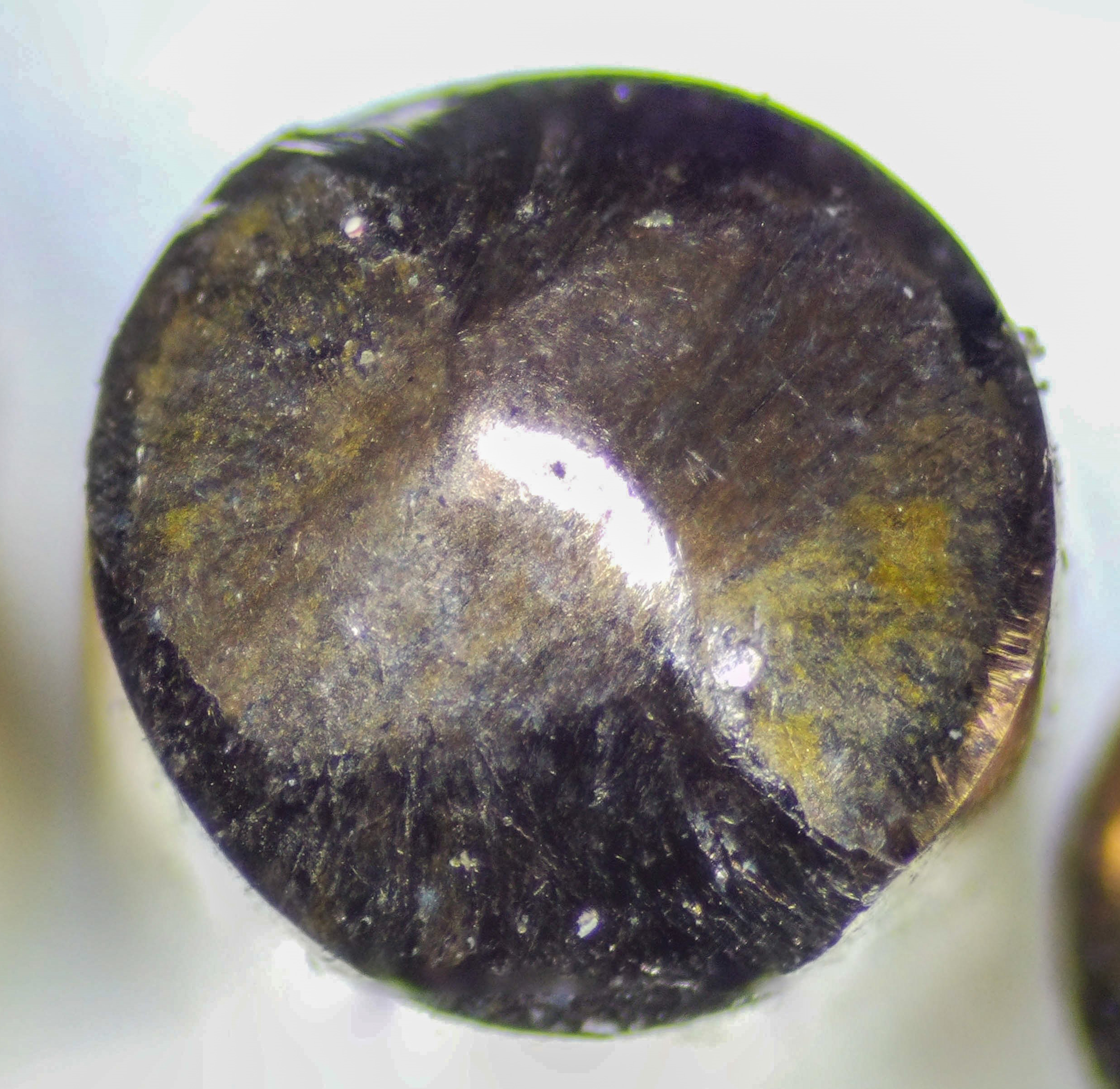

- Ne jamais détruire les scellés de l’affaire même si celle-ci a été clôturée. Un texte récent applicable le 30 septembre 2024 prohibe toute destruction dix ans après l’acquisition de la prescription, c’est à dire trente ans depuis la clôture du dossier. Un scellé criminel doit être stocké dans un espace dédié, bien conservé et précisément tracé. La perte d’un scellé par négligence est inacceptable car elle peut priver de toute chance de succès.

- Avoir une attention toute particulière pour les proches, parties civiles : les recevoir régulièrement, les écouter, procéder aux actes sollicités, leur expliquer le déroulement du dossier et ses perspectives, les traiter tout simplement dignement. C’est une question d’honnêteté, d’honneur et d’humanité dit à juste titre Raphaël Nedilko.

- Savoir procéder à l’audition (ou à la ré-audition) des témoins qui peuvent s’avérer déterminante. Une méthodologie du recueil du témoignage s’impose. Il en va de même pour l’audition du suspect. On n’interroge pas un meurtrier présumé, peut-être sériel, comme on questionne un trafiquant de drogue ou un cambrioleur.

- Remettre sur l’ouvrage le travail accompli, non pour le critiquer par principe mais pour en cerner les insuffisances ou les oublis.

- Procéder à des rapprochements avec des affaires similaires ou présentant des points convergents. Il faut écarter la notion de « signature criminelle », maints criminels sériels, en France, agissant sans mode opératoire identique. Ce n’est pas parce que les victimes sont d’âge ou de sexe différent ou que l’instrument utilisé pour leur donner la mort n’est pas le même que les faits ne sont pas imputables au même auteur. Attention aux limites du profilage à l’américaine qui peut être source de grave erreur.

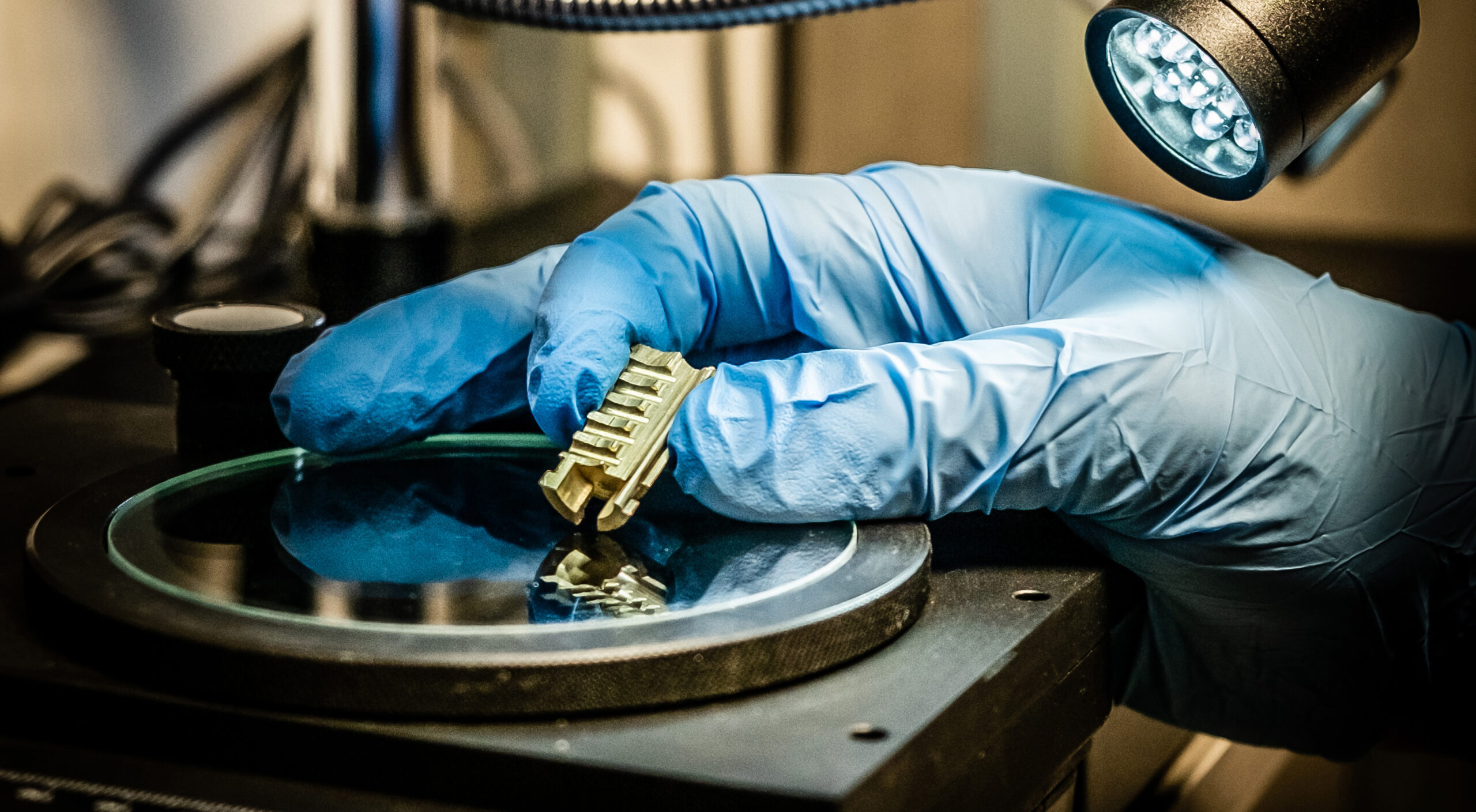

- S’informer en permanence des évolutions scientifiques en perpétuel mouvement. L’analyse de l’ADN est bien différente aujourd’hui que lors de sa découverte. Et l’exploitation de la trace génétique et sa valeur probante auront considérablement progressé dans plusieurs dizaines d’années.

- Ne pas se fonder uniquement sur la recherche de la preuve scientifique qui peut faire défaut. L’enquête traditionnelle, à dimension humaine, reste indispensable. Le commissaire Maigret n’a pas cédé la place au chercheur en sciences exactes.

- Se former aux nouvelles techniques d’investigation, numériques, informatiques, téléphoniques, balistiques etc…

- Il faut le répéter, se méfier de ses certitudes, de ses a priori, de son parti-pris, qui conduisent à l’effet tunnel dont on ne peut sortir. L’excès de confiance en soi est générateur d’erreurs souvent irrattrapables.

- Travailler pour la manifestation de la vérité bien sûr mais aussi pour la postérité. D’autres enquêteurs prendront peut-être la suite. Il convient donc de ne pas les mettre dans l’impossibilité de progresser de leur côté. L’humilité, cette vertu si nécessaire…

- Ne jamais abdiquer alors que le progrès scientifique permettra peut-être de solutionner l’affaire. La détermination est nécessaire comme l’est le travail en commun.

Le traitement judiciaire du cold case est long, incertain et exigeant. L’espoir fait vivre les familles. Il doit guider aussi les acteurs du dossier. Le juge d’instruction saisi de l’affaire et les enquêteurs doivent se parler, échanger, fixer les perspectives. L’avocat des parties civiles, leur guide dans le maquis judiciaire, ne peut être écarté, comme le serait un personnage importun. Il a toute sa place dans la procédure et son concours actif est requis. Là plus qu’ailleurs, l’intelligence collective est convoquée.

« Homme, nul n’a sondé le fond de tes abîmes » disait Baudelaire. S’y essayer, quelle plus belle entreprise ?

[1]Lire son article « Cold cases : laissons la chance à l’espoir » dans le numéro 52 des Cahiers de la Sécurité et de la Justice paru en 2021 (Les crimes complexes, cold cases, meurtres sériels, disparitions non élucidées) – je renvoie également à son excellent livre « L’obstiné » Éditions Studiofact 2023